Электронная подпись

Электро́нная по́дпись — информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию[1]. Электронная подпись подтверждает авторство подписанного документа (подлинность), не дает возможность отказаться от обязательств, связанных с подписанием документа (неотрекаемость) и гарантирует целостность подписанного документа. Электронная подпись используется при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, ведении электронного документооборота, а также при совершении иных юридически значимых действий.

История возникновения электронной подписи

В 1976 году Уитфилд Диффи и Мартин Хеллман предложили на тот момент революционную концепцию криптографии с открытым ключом, предложив использовать два разных ключа — открытый и закрытый. Вычислительными методами очень трудно определить закрытый ключ по открытому ключу. Используя открытый ключ, кто угодно может зашифровать сообщение, но расшифровать его — нет[2]. Метод радикально отличался от всех известных ранее подходов в криптографии и снимал основную проблему — проблему распределения ключей. Тогда же было введено понятие «электронная цифровая подпись». Указанная работа повлекла за собой появление нового класса алгоритмов с ассиметричными ключами.

Далее в 1977 году, Ривест Рональд, Шамир Ади и Адлеман Леонард разработали в Массачусетском Технологическом Институте криптографический алгоритм RSA (получивший свое название от первых букв фамилии авторов — R. Rivest, A. Shamir, L. Adleman), который оказался пригоден как для шифрования, так и для формирования и проверки цифровой подписи. С этого времени RSA широко используется в приложениях информационной безопасности, включая протокол HTTPS[3]. Алгоритм RSA стал впоследствии основой большого количества процедур практического шифрования — алгоритмы Рабина, Меркле и другие.

В 1981 году был разработан алгоритм DSA, используемый и в настоящее время как стандарт США для электронной подписи. А в 1984 году разработана криптосистема «Схема Эль-Гамаля», положенная в основу стандартов электронной подписи, как в США, так и в России. Одновременно Шафи Гольдвассер, Сильвио Микали и Рональд Ривест впервые строго определили требования безопасности к алгоритмам цифровой подписи и привели описание моделей атак на алгоритмы электронной подписи, а также предложили схему GMR (по первым буквам фамилии авторов), отвечающую описанным требованиям[3]. Схемы GMR вошли в состав единой технологии, известной сейчас под аббревиатурой PKI (Public Key Infrastructure).

В 1994 году Главным управлением безопасности связи Федерального агентства правительственной связи и информации при Президенте Российской Федерации был разработан первый российский стандарт ГОСТ 34.10-94 «Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметрического криптографического алгоритма».

В 2002 году для обеспечения большей криптостойкости алгоритма взамен ГОСТ Р 34.10-94 был введен стандарт «ГОСТ Р 34.10-2001. Государственный стандарт Российской Федерации. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи», основанный на вычислениях в группе точек эллиптической кривой. В соответствии с этим стандартом, термины «электронная цифровая подпись» и «цифровая подпись» являются синонимами.

12 января 2002 года был опубликован Федеральный закон от 10 января 2002 год № 1-ФЗ «Об электронной цифровой подписи», утративший силу с 1 июля 2013 года, в связи с изданием Федерального закона от 6 апреля 2011 года № 63-ФЗ «Об электронной подписи». С повышением уровня развития вычислительной техники, возникла потребность в реализации электронной цифровой подписи разной степени стойкости. В связи с этим, в 2012 году принят «ГОСТ Р 34.10-2012. Национальный стандарт Российской Федерации. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи»[4]. Стойкость электронной цифровой подписи основывается на сложности вычисления дискретного логарифма в группе точек эллиптической кривой, а также на стойкости используемой хэш-функции. ГОСТ Р 34.10-2001 был отменен.

Виды электронной подписи в Российской Федерации

Федеральным законом от 6 апреля 2011 года № 63-ФЗ «Об электронной подписи» вводится понятие электронной подписи и ее виды.

Простая электронная подпись

Простая электронная подпись — электронная подпись, которая посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определенным лицом. Простыми словами, простая электронная подпись — логин и пароль или код доступа из смс, код на скретч-карте. Простая подпись создается средствами информационной системы, в которой ее используют, и подтверждает, что электронную подпись создал конкретный человек. Простая электронная подпись предоставляет пользователю минимальный уровень защиты.

Простая электронная подпись чаще всего применяется при банковских операциях, а также для аутентификации в информационных системах, веб-ресурсах, личных кабинетах.

Электронный документ считается подписанным простой электронной подписью при выполнении, в том числе, одного из следующих условий[1]:

- простая электронная подпись содержится в самом электронном документе;

- ключ простой электронной подписи применяется в соответствии с правилами, установленными оператором информационной системы, с использованием которой осуществляются создание и (или) отправка электронного документа, и в созданном и (или) отправленном электронном документе содержится информация, указывающая на лицо, от имени которого был создан и (или) отправлен электронный документ.

Усиленная неквалифицированная электронная подпись

Усиленная неквалифицированная электронная подпись — подпись, полученная в результате криптографического преобразования информации с использованием ключа электронной подписи, позволяет определить лицо, подписавшее электронный документ, позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания, создается с использованием средств электронной подписи (в том числе несертифицированных)[1].

Владелец получает в удостоверяющем центре ключ электронной подписи (закрытый ключ) и сертификат ключа проверки электронной подписи (открытый ключ). Закрытый ключ хранится на специальном ключевом носителе с пин-кодом, в компьютере пользователя или облачном хранилище. Закрытый ключ известен только владельцу и его нужно хранить в тайне. С помощью закрытого ключа владелец генерирует электронные подписи, которыми подписывает документы. Открытый ключ электронной подписи доступен всем, с кем его обладатель ведет электронный документооборот. Он связан с закрытым ключом и позволяет всем получателям подписанного документа проверить подлинность электронной подписи.

Сертификат ключа проверки электронной подписи может быть выдан неаккредитованным удостоверяющим центром, с применением несертифицированных средств. При использовании неквалифицированной электронной подписи сертификат ключа проверки электронной подписи может не создаваться, если соответствие электронной подписи признакам неквалифицированной электронной подписи, установленным Федеральным законом «Об электронной подписи»[1], может быть обеспечено без использования сертификата ключа проверки электронной подписи.

Усиленную неквалифицированную электронную подпись можно использовать для внутреннего документооборота, например для кадровых документов, приказов. Для внешнего электронного документооборота можно использовать, если стороны предварительно договорились об этом, в форме соглашениями между участниками электронного взаимодействия.

При электронном взаимодействии физических лиц с налоговыми органами может применяться неквалифицированная электронная подпись, которую получают в Личном кабинете налогоплательщика — физического лица. Для хранения закрытого ключа предлагается к выбору — защищенная система ФНС России или рабочая станция пользователя. В соответствии с Федеральным законом от 4 ноября 2014 года № 347-ФЗ «О внесении изменений в части первую и вторую Налогового кодекса Российской Федерации» электронные документы, переданные в ФНС России с помощью «Личного кабинета налогоплательщика» и подписанные усиленной неквалифицированной электронной подписью физического лица, признаются равнозначными документам на бумажном носителе, подписанным собственноручной подписью налогоплательщика[5].

Усиленная квалифицированная электронная подпись

Усиленная квалифицированная электронная подпись — электронная подпись, которая соответствует всем признакам неквалифицированной электронной подписи и следующим дополнительным признакам:

- ключ проверки электронной подписи указан в квалифицированном сертификате;

- для создания и проверки электронной подписи используются средства электронной подписи, имеющие подтверждение соответствия требованиям, установленным Федеральным законом «Об электронной подписи»[1].

Усиленная квалифицированная электронная подпись самый защищенный вид. Обязательно имеет квалифицированный сертификат в бумажном или электронном виде, структура которого определена приказом ФСБ России № 795 от 27 декабря 2011 года[6]. Программное обеспечение для работы с квалифицированной электронной подписью сертифицировано ФСБ России.

Квалифицированная электронная подпись наделяет документы полной юридической силой и соответствует всем требованиям о защите конфиденциальной информации. Информация в электронной форме, подписанная квалифицированной электронной подписью, признается электронным документом, равнозначным документу на бумажном носителе, подписанному собственноручной подписью, и может применяться в любых правоотношениях в соответствии с законодательством Российской Федерации, кроме случая, если федеральными законами или принимаемыми в соответствии с ними нормативными правовыми актами установлено требование о необходимости составления документа исключительно на бумажном носителе.

Усиленная квалифицированная электронная подпись применяется для сдачи отчетности в контролирующие органы, участия в качестве поставщика и заказчика в электронных торгах, работы с государственными информационными системами, обмена формализованными документами с ФНС России, ведения электронного документооборота внутри организации или с ее внешними контрагентами. Особенности применения и конкретные виды электронных подписей при взаимодействии налогоплательщиков с налоговыми органами установлены Налоговым кодексом Российской Федерации.

Усиленную квалифицированную электронную подпись выдают удостоверяющие центры, аккредитованные Министерством цифрового развития, связи и массовых коммуникаций. В зависимости от получателя, квалифицированную электронную подпись выдают различные удостоверяющие центры. Участники финансового рынка получают квалифицированную электронную подпись в удостоверяющем центре Банка России. С 1 января 2022 года нотариусы, индивидуальные предприниматели и лица, действующие от имени юридического лица без доверенности — в удостоверяющем центре ФНС России или её доверенных лиц[7]. Физические лица (в том числе должностные лица, действующие по доверенности от имени юридического лица) могут получить квалифицированную электронную подпись в коммерческом аккредитованном удостоверяющем центре. Должностные лица государственных органов, бюджетных организаций получают квалифицированную электронную подпись в удостоверяющем центре Федерального казначейства[8].

Согласно Федеральному закону «Об электронной подписи»[1], для записи закрытого ключа электронной подписи в обязательном порядке необходимо использовать носитель, сертифицированный ФСТЭК России или ФСБ России. Сертифицированные носители обеспечивают конфиденциальность закрытых ключей электронной подписи пользователя и исключают риск их компрометации и использования без ведома владельца. Закрытый ключ на обычном usb-носителе защищен не будет. Для записи квалифицированной электронной подписи в удостоверяющих центрах подходят токены формата USB тип-А, такие как: Рутокен ЭЦП2.0, Рутокен S, Рутокен Lite, JaCarta ГОСТ, JaCarta-2 ГОСТ, JaCarta LT и другие.

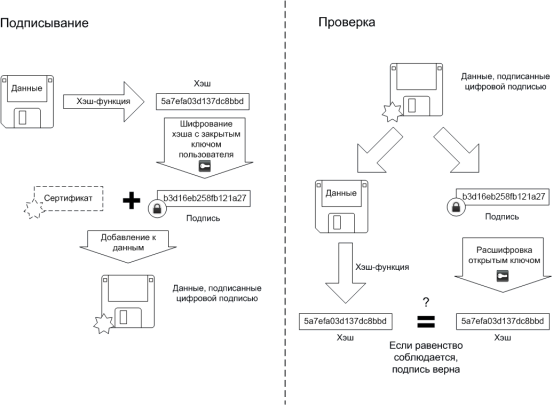

Порядок подписания и проверки подписи электронного документа

При подписании электронного документа формируется уникальный набор символов (хэш, англ. — hash), однозначно привязанный к содержанию электронного документа и созданный средством электронной подписи путем обработки этого электронного документа с помощью различных криптографических алгоритмов. Вычисление хэша при помощи специальных криптографических хэш-функций гарантирует, что любые несанкционированные изменения в документе при проверке подписи будут выявлены, например, при добавлении в текст пробела, электронный документ уже не будет соответствовать этому уникальному набору символов.

Средство электронной подписи шифрует хэш, используя закрытый ключ подписанта. Зашифрованный уникальный набор символов и есть электронная подпись на электронном документе. Она может быть, как встроенной в электронный документ, так и отсоединенной от него и преобразованной в отдельный файл. Примеры расширений отсоединенной подписи: sig, sgn или p7s.

При направлении адресату подписанного электронного документа необходимо убедиться, что у адресата есть сертификат ключа проверки электронной подписи (открытый ключ) отправителя, полученный в удостоверяющем центре, чтобы обеспечить адресату возможность проверки авторства и неизменности документа. Сертификат ключа проверки электронной подписи в виде электронного документа, в свою очередь, снабжён электронной подписью удостоверяющего центра, благодаря чему сертификат нельзя подделать (а ключ проверки электронной подписи отправителя — подменить).

Получатель документа, как и отправитель, с помощью различных криптографических алгоритмов сравнивает хэш. Затем получатель расшифровывает присланный в зашифрованном виде хэш, пользуясь известным ему ключом проверки электронной подписи отправителя. Их соответствие друг другу является подтверждением того, что в проверяемый электронный документ не вносились изменения после его подписания электронной подписью. Далее получатель проверяет соответствие электронной подписи в проверяемом электронном документе и направленному вместе с ним сертификату ключа проверки электронной подписи, подтверждая авторство электронного документа. Кроме того, действительность сертификата ключа проверки электронной подписи проверяется, обращаясь к корневому сертификату (главному сертификату проверки) удостоверяющего центра отправителя (не был ли отозван, не истек ли срок его действия, является ли удостоверяющий центр аккредитованным Министерством цифрового развития, связи и массовых коммуникаций). Если хотя бы одна из проверок завершится с ошибкой, средство электронной подписи сообщит, что электронная подпись на электронном документе недействительна и авторство электронного документа не подтверждено.

Наиболее популярными хэш-функциями являются:

- MD2, MD4 и MD5 — алгоритмы, вырабатывающие 128-битовый хэш-код. Алгоритм MD2 — самый медленный, MD4 — самый быстрый. MD5 — более скоростная модификация MD4, но менее безопасная.

- SHA-1 (англ. Secure Hash Algorithm) — алгоритм, вырабатывающий 160-битовый хэш-код. Подобно MD5, этот алгоритм был разработан для криптографических приложений, но вскоре в нем также были найдены уязвимости. На сегодняшний день он считается более устойчивым к атакам в сравнении с MD5.

- SHA-2 — семейство однонаправленных хэш-функций, включающее в себя алгоритмы SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/256 и SHA-512/224. Наиболее часто используемая — SHA-256 (длина хэш-значения 256 бит), которую Национальный институт стандартов и технологий (NIST) США рекомендует использовать вместо MD5 и SHA-1.

- ГОСТ 34.11-2012[9].

Примечания

- ↑ 1,0 1,1 1,2 1,3 1,4 1,5 Федеральный закон «Об электронной подписи» от 06.04.2011 № 63-ФЗ. КонсультантПлюс. Дата обращения: 30 октября 2023.

- ↑ Шнайер Б. Прикладная криптография: Протоколы, алгоритмы и исходные тексты на языке С. — Москва: Триумф, 2002. — 815 с.

- ↑ 3,0 3,1 Козлов А. Д. Методы и средства обеспечения информационной безопасности распределенных корпоративных систем / А. Д. Козлов, В. Л. Орлов ; Федеральное государственное бюджетное учреждение науки Институт проблем управления им. В. А. Трапезникова Российской академии наук. — Москва: ИПУ РАН, 2017. — 155 с.

- ↑ ГОСТ Р 34.10-2012. Национальный стандарт Российской Федерации. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи. Гарант. Дата обращения: 30 октября 2023.

- ↑ Федеральный закон от 04.11.2014 № 347-ФЗ «О внесении изменений в части первую и вторую Налогового кодекса Российской Федерации». КонсультантПлюс. Дата обращения: 30 октября 2023.

- ↑ Приказ ФСБ России от 27.12.2011 № 795 Об утверждении Требований к форме квалифицированного сертификата ключа проверки электронной подписи. www.garant.ru. Дата обращения: 30 октября 2023.

- ↑ Федеральный закон от 27.12.2019 № 476-ФЗ «О внесении изменений в Федеральный закон «Об электронной подписи» и статью 1 Федерального закона "О защите прав юридических лиц и индивидуальных предпринимателей при осуществлении государственного контроля (надзора) и муниципального контроля». Президент России. Дата обращения: 30 октября 2023.

- ↑ Постановление Правительства РФ от 10.07.2020 № 1018 «О видах юридических лиц и подведомственных им организаций, которым и работникам которых создаются и выдаются квалифицированные сертификаты ключей проверки электронной подписи удостоверяющим центром федерального органа исполнительной власти, уполномоченного на правоприменительные функции по обеспечению исполнения федерального бюджета, кассовому обслуживанию исполнения бюджетов бюджетной системы Российской Федерации». Гарант. Дата обращения: 30 октября 2023.

- ↑ Зотов К.Н. Основы криптографии в современных инфокоммуникационных системах : учебное пособие для студентов, обучающихся по направлениям подготовки бакалавров 11.03.02 Инфокоммуникационные технологии и системы связи, магистров 11.04.02 Инфокоммуникационные технологии и системы связи, специальности 11.05.04 Инфокоммуникационные технологии и системы специальной связи. — Уфа: УГАТУ, 2021. — 99 с.

Данная статья имеет статус «готовой». Это не говорит о качестве статьи, однако в ней уже в достаточной степени раскрыта основная тема. Если вы хотите улучшить статью — правьте смело! |