Пароль

Паро́ль (фр. parole — слово) — секретное условное слово (слова, фраза) для опознания своих караульными, а также в конспиративных организациях[1]. Пароль может состоять из цифр, букв, специальных символов. Пароль, состоящий из нескольких слов, называют «парольной фразой». Если допустимо использование только цифр, то такую секретную комбинацию иногда называют ПИН-кодом (персональный идентификационный номер).

Безопасная сетевая среда требует, чтобы все пользователи использовали надежные пароли, так как их использование защищает информацию от несанкционированного доступа. В большинстве вычислительных систем комбинация «логин — пароль» используется для аутентификации, то есть проверки подлинности заявленного пользователя. Эта проверка позволяет достоверно убедиться, что пользователь является именно тем, кем себя объявляет.

История паролей

Аналоги аутентификации, кодовые фразы использовались как минимум за 200 лет до Рождества Христова. Римские легионеры использовали простую систему парольных фраз для верификации, чтобы определить, является незнакомец другом или врагом. Греческий историк II века до нашей эры Полибий подробно описал, как работала система паролей. Из десятого манипула каждого класса воинов и из десятой турмы конницы, которые размещались в дальнем конце лагеря, выбирали одного человека, который освобождался от всех обязанностей и на закате должен был явиться в палатку дежурного трибуна. Трибун выдавал каждому табличку с определённым значком, которая называлась «тессера» и отправлял обратно на пост караульной службы. Вернувшись, в присутствии свидетелей, табличку передавали командиру ближайшей манипулы, который, в свою очередь, передавал её тому, кто находится рядом с ним, пока табличка не дойдет до первых манипул, расположившихся лагерем возле шатров трибунов. Последние получившие обязаны были доставить табличку трибунам до наступления темноты. В итоге, все «тессеры» должны были быть собраны[2].

В древнем Китае для индивидуальной идентификации использовались верительные бирки. Верительные бирки в широком смысле — регалии власти, даваемые императором местным правителям и вождям зависимых племён. Верительные знаки изготавливались из металла или бамбука и имели различную форму в зависимости от предназначения (с изображением тигра, человека). Эти знаки или бирки обычно состояли из двух складывающихся половин, одна из которых хранилась у правителя, другая — у назначенного на пост или посланного с поручением лица. Соединением двух половинок подтверждалась подлинность приказа или полномочий[3].

В Древней Руси существовал шифр под названием литорея. У неё было две версии: «мудрая» и «простая». В «мудрой» некоторые буквы заменялись точками, палками или кругами. Простую литорею ещё называли тарабарской грамотой, потому что в ней все согласные буквы кириллицы располагались в два ряда. Чтобы расшифровать письмо, нужно было буквы одного ряда заменить буквами другого. Это похоже на шифр Цезаря, но заменяются в слове только согласные, а замена не связана со смещением[4].

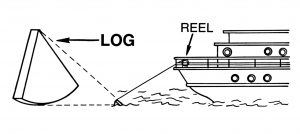

С появлением первых компьютеров для входа в систему стали использовать связку «логин-пароль». Слово «log» (от англ. «бревно») пришло из судоходства: чтобы измерить скорость движения корабля, моряки бросали в воду деревяшку и засекали время, за которое судно проплывёт мимо неё. Зная длину корпуса от носа до кормы, они вычисляли скорость. Такой способ известен с XV века и называют его «голландский лаг»[5]. Позднее для этого появилось специальное приспособление «лаг» — деревяшка на верёвке, на которой через равные интервалы матросы завязывали узлы. Матрос бросал лаг за борт, засекал время, и отсчитывал количество узлов, которое ушло за борт. Так начали измерять скорость в узлах. Эту информацию заносили в бортовой журнал (log-book). Сделать это мог не каждый, для этого нужен был доступ к журналу (log in). Когда появились компьютеры, процесс входа в систему стали называть по аналогии — login[5].

Первый компьютерный пароль создал инженер Фернандо Корбато в 1961 году. Он работал в Массачусетском технологическом институте за общим огромным компьютером с коллегами. Данные, используемые разными людьми и в разных целях, хранились в одном месте. Это сильно осложняло работу и приводило к путанице. Решить эту проблему удалось благодаря разработке системы разделения времени (CTSS). При помощи неё на одном компьютере можно было создать разделы для каждого учёного — входя в них при помощи собственных паролей, пользователи получали доступ только к своим данным[6].

В начале 1970-x годов эксперт по компьютерной безопасности Роберт Моррис разработал систему в составе Unix, в которой пароли для аутентификации пользователей хранились в зашифрованном виде. На основе криптостойкого алгоритма DES, создали функцию crypt(), преобразующую пароль. Чтобы добавить ещё один уровень безопасности, из исходного пароля брали первые восемь байт и выбиралась 12-битная случайная привязка (salt). Так была разработана концепция хэширования — способа маскировки пароля путём преобразования его с помощью алгоритмов в уникальную строку символов, отличную от оригинального пароля[7].

В наше время система паролей, а именно аутентификация пользователя встречается почти во всех сферах деятельности. Вход с контролем доступа к защищённым операционным системам, мобильным телефонам, приложениям и онлайн-сервисам, доступ к ящикам электронной почты, личным кабинетам на сайтах, к базам данных.

Способы взлома паролей

Взлом пароля является одним из распространённых типов атак на информационные системы, использующие аутентификацию по паролю или паре «логин-пароль». Суть атаки сводится к завладению злоумышленником паролем пользователя, имеющего право входить в систему. При успешном получении пароля злоумышленник гарантированно получает все права пользователя, учётная запись которого была скомпрометирована.

Следует отметить, что за неправомерный доступ к компьютерной информации, создание, использование и распространение вредоносных компьютерных программ предусмотрено наказание в соответствии с Уголовным кодексом Российской Федерации[8].

Злоумышленником могут использоваться следующие подходы:

- Прямой перебор — перебор всех возможных сочетаний допустимых в пароле символов. Например, нередко взламывается пароль «11111», «qwerty» и другие легко угадываемые пароли.

- Подбор по словарю. Метод основан на предположении, что в пароле используются существующие слова какого-либо языка, либо их сочетания. Существует множество утилит, осуществляющих такой подбор пароля по словарю распространенных слов. Пользователи стараются придумывать пароли, которые легко запомнить, так что подобные методы взлома следуют очевидным шаблонам[9].

- Полный перебор или метод «грубой силы» (англ. — bruteforce) — метод решения математических задач. Относится к классу методов поиска решения исчерпыванием всех возможных вариантов. Сложность полного перебора зависит от количества всех возможных решений задачи. Если пространство решений очень велико, то полный перебор может не дать результатов в течение нескольких лет. Короткие пароли в некоторых случаях удается подобрать буквально за несколько часов[10].

- Данные из социальных сетей и другая раскрытая пользователем личная информация также могут оказаться полезными злоумышленникам. Пользователи часто используют для составления паролей имена и дни рождения, клички домашних животных. Всю эту информацию легко узнать, изучив аккаунты в социальных сетях.

- Фишинг — киберпреступление, в процессе которого злоумышленники обманным путём узнают важную информацию. Мошенники обычно пытаются выдать себя за представителей организаций или знакомых, которым пользователь доверяет. Могут позвонить по телефону, написать смс, электронное письмо или сообщение в социальных сетях.

- Утечки данных — ещё одна опасность, угрожающая и паролям, и другой важной информации. Утечки данных представляют особенно большую угрозу, если используется один и тот же пароль в разных ресурсах.

Методы выбора безопасного пароля

Существует несколько рекомендаций, как обезопасить свой пароль от взлома злоумышленниками:

- Ограничить минимальную длину пароля и использовать специальные знак. Надёжный пароль содержит более 10 символов, включает буквы в разном регистре, цифры и специальные символы (~!@#$%^&*±/.,\{}[]();:|?<>=).

- Отказаться от выбора пароля из последовательного набор клавиш, например, «qwerty», «12345».

- Отказаться от выбора пароля, состоящего из личных данных, например, таких как — фамилия, имя, дата рождения или кличка питомца.

- Выбирать за основу не слово, а фразу — они длиннее, их сложнее угадать или перебрать. Кодовые фразы, основанные на сочетании нескольких существующих слов с подстановкой случайных символов или пароль по первым буквам каждого слова фразы, например — «Hfy!j, tkjd@,fk2» (пароль выбран по трем первым буквам каждого слова фразы «раненая обезьяна ловит балерину» на английской раскладке с подстановкой специальных символов). Эти способы помогут противостоять словарному подбору.

- Настроить в системе, рабочих базах данных требование повторного ввода пароля после определённого периода бездействия сессии.

- Настроить в системе, рабочих базах данных требование периодического изменения пароля.

- Производить назначение стойких паролей, генерируемых с использованием аппаратного источника случайных чисел, либо с использованием генератора псевдослучайных чисел, выход которого перерабатывается стойкими хеш-преобразованиями, которые можно запомнить с помощью мышечной памяти и мнемотехники.

- Для каждого аккаунта — интернет-банка, социальных сетей, Единого портала государственных и муниципальных услуг и личных кабинетов различных сервисов использовать уникальные пароли.

- Использовать менеджер паролей — специальные программы, которые генерируют, хранят и управляют паролями в одном безопасном онлайн-аккаунте.

Примеры менеджеров (генераторов) паролей:

Password craft — создает уникальные комбинации больших и маленьких букв, цифр и специальных символов, Kaspersky Password Manager, PWGen — это генератор паролей, удовлетворяющий самым высоким требованиям безопасности[11].

- Не хранить пароли на смартфоне, планшете или компьютере. Если злоумышленники получат доступ к устройству, они легко доберутся до паролей. Также небезопасно хранить пароли в браузерах.

- Использовать двухфакторную аутентификацию (2FA). Это метод защиты аккаунта не только посредством ввода логина и пароля, но и при помощи кода, известного только владельцу аккаунта. Код может быть отправлен по смс или на электронную почту, а также создан специальным приложением‑генератором одноразового кода.

Самые популярные пароли 2022 года

Согласно сетевому изданию «Известия», исследование, проведенное в 2022 году, показало, что самыми популярными паролями стали «a123456», «123456» и «123456789»[12]. Анализ 1,5 миллиардов учётных записей ресурсов в Российской Федерации (находящихся в доменных зонах .RU и .РФ) за 2022 год выявил, что пользователи часто применяли пароли «33112211», «123456» (занимавший третье место в 2021 году) и «1q2w3e4r». При этом отмечается, что топ самых популярных кириллических паролей по всем доменным зонам остался без изменений. В него вошли: «йцукен», «пароль», «любовь», «привет», «наташа», «максим», «марина», «люблю», «андрей» и «кристина». Изменение топов используемых комбинаций говорит о том, что, несмотря на атаки хакеров и усилия производителей программного обеспечения, пароли пользователей в массе своей остаются опасно простыми. Почти миллиард паролей содержит только цифры, а мировой топ возглавляют вариации «12345».

Политика паролей на примере операционной системы Windows

В операционных системах семейства Windows можно принудительно использовать надежные пароли с помощью соответствующей политики паролей. Существуют параметры политики паролей, которые определяют сложность и время существования паролей[13].

Параметр «Вести журнал паролей» определяет число новых уникальных паролей, которые должны быть назначены учётной записи пользователя до повторного использования старого пароля. Число паролей должно составлять от 0 до 24.

Параметр «Максимальный срок действия пароля» определяет период времени (в днях), в течение которого можно использовать пароль, пока система не потребует от пользователя сменить его. Срок действия пароля может составлять от 1 до 999 дней (значение 0 соответствует неограниченному сроку действия пароля). Параметр «Минимальный срок действия пароля» определяет период времени (в днях), в течение которого необходимо использовать пароль, прежде чем пользователь сможет его изменить. Можно установить значение от 1 до 998 дней либо разрешить изменять пароль сразу, установив значение 0 дней.

Параметр «Минимальная длина пароля» определяет минимальное количество знаков, которое должно содержаться в пароле пользователя. Максимальное значение для этого параметра зависит от значения параметра «Ослабить ограничение минимальной длины пароля». Если параметр «Ослабить ограничение минимальной длины пароля» не определён, этому параметру можно присвоить значение от 0 до 14. Если параметр «Ослабить ограничение минимальной длины пароля» определён и отключен, этому параметру можно присвоить значение от 0 до 14. Если параметр «Ослабить ограничение минимальной длины пароля» определён и включен, этому параметру можно присвоить значение от 0 до 128.

Параметр «Пароль должен соответствовать требованиям к сложности» определяет, должен ли пароль отвечать требованиям сложности. Если эта политика включена, пароли должны удовлетворять следующим минимальным требованиям:

- Не содержать имени учётной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков

- Иметь длину не менее 6 знаков

- Содержать знаки трех из четырёх перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

- Требования сложности применяются при создании или изменении пароля.

Параметр «Хранить пароли, используя обратимое шифрование» определяет, используется ли операционной системой для хранения паролей обратимое шифрование. Эта политика обеспечивает поддержку приложений, использующих протоколы, требующие знание пароля пользователя для проверки подлинности. Хранение паролей с помощью обратимого шифрования — по существу то же самое, что и хранение паролей открытым текстом. По этой причине данная политика не должна применяться, пока требования приложения не станут более весомыми, чем требования по защите паролей.

Примечания

- ↑ Ожегов С. И. и Шведова Н. Ю. Толковый словарь русского языка. — М.,: АЗЪ, 1996. — 928 с.

- ↑ Коннолли Питер. Греция и Рим: эволюция военного искусства на протяжении 12 веков. — М.: Эксмо, 2009. — 311 с.

- ↑ Сыма Цянь. Исторические записки («Ши цзи») / пер. с кит. и коммент. Р. В. Вяткина, В. С. Таскина. — М.: Наука, 1972. — Т. 1. — 438 с.

- ↑ Борисов А. С. Занимательное москвоведение. — М.: ОДИ-unternational: НПО «Игра и труд», 1997. — С. 43.

- ↑ 5,0 5,1 Корякин В. И. От астролябии к навигационным комплексам. — СПб.: Судостроение, 1994. — 234 с.

- ↑ Гладких Б. А. Информатика от абака до интернета. Введение в специальность : учеб. пособие. — Томск: НТЛ, 2005. — 481 с.

- ↑ Медведовский И. Д. Атака на Internet. — М.: ДМК, 2000. — 334 с.

- ↑ Уголовный кодекс Российской Федерации. КонсультантПлюс. Дата обращения: 3 ноября 2023.

- ↑ Поляков А. М. Безопасность Oracle глазами аудитора: нападение и защита. — М.: ДМК Пресс, 2010. — 336 с.

- ↑ Тлупова Р. Г., Эржибова Ф. А., Ибрагим А. С., Исакова М. М. Математика: алгебра и начала математического анализа, геометрия: учебное пособие. — Нальчик: КБГУ, 2020. — 146 с.

- ↑ Kaspersky Password Manager. www.kaspersky.ru. Дата обращения: 3 ноября 2023.

- ↑ Названы самые популярные пароли 2022 года. Известия – новости политики, экономики, спорта, культуры. Дата обращения: 3 ноября 2023.

- ↑ Политика паролей. Microsoft Learn. Дата обращения: 3 ноября 2023.

Эта статья входит в число хороших статей русскоязычного раздела Знание.Вики. |