Криптография

| Статья находится на модерации экспертами. |

Криптогра́фия — наука о методах обеспечения конфиденциальности, целостности данных, аутентификации и шифрования информации. Она включает симметричные и асимметричные криптосистемы, электронные цифровые подписи, хеш-функции и управление ключами. Криптографические методы применяются в электронной коммерции, защите коммуникаций и обеспечении информационной безопасности. Эта наука играет важную роль в защите данных в цифровую эпоху, обеспечивая конфиденциальность и безопасность информации в различных сферах, от личной переписки до государственных секретов.

Терминология

Криптография оперирует специфической терминологией. Ключевые понятия включают:

- Открытый текст — исходное сообщение до шифрования.

- Шифротекст — зашифрованное сообщение.

- Ключ — параметр шифра, определяющий выбор конкретного преобразования.

- Шифрование — процесс преобразования открытого текста в шифротекст.

- Расшифровывание — обратный процесс получения открытого текста из шифротекста.

- Криптосистема — семейство алгоритмов шифрования.

- Симметричный шифр — система, использующая один ключ для шифрования и расшифровывания.

- Асимметричный шифр — система с двумя ключами: открытым для шифрования и закрытым для расшифровывания.

- Хеш-функция — алгоритм, преобразующий входные данные произвольной длины в выходную строку фиксированной длины.

- Электронная цифровая подпись — криптографический метод аутентификации электронных документов.

- Криптоанализ — наука о методах взлома шифров.

- Криптографическая стойкость — способность системы противостоять взлому.

- Атака — попытка нарушения безопасности криптосистемы.

- Протокол — набор правил, определяющих взаимодействие участников криптографического процесса.

- Управление ключами — процессы генерации, хранения и распределения криптографических ключей.

Эти термины формируют основу языка криптографии и используются специалистами для описания процессов и систем защиты информации[1].

История

Наука зародилась около 4 000 лет назад в Древнем Египте. Первые известные примеры шифрования найдены в гробнице фараона Хнумхотепа II (1900 г. до н. э.). В Древней Греции использовался шифр «скитала» — цилиндр для шифрования сообщений.

В IX веке арабский учёный Ал-Кинди написал трактат «О расшифровке криптографических сообщений», заложив основы частотного анализа. В XV веке итальянец Леон Баттиста Альберти изобрёл шифровальный диск, впервые применив полиалфавитное шифрование.

XVI—XVII века ознаменовались появлением более сложных шифров. Французский дипломат Блез де Виженер создал шифр, названный его именем. В Англии философ Фрэнсис Бэкон разработал двоичный шифр, предвосхитив современные цифровые системы.

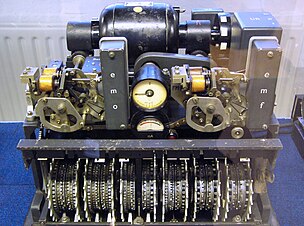

Значительный прогресс произошёл в XX веке. В 1917 году американский инженер Гилберт Вернам изобрёл одноразовый шифровальный блокнот. В 1920-х годах немецкий инженер Артур Шербиус создал роторную шифровальную машину «Энигма», широко использовавшуюся во Второй мировой войне.

Послевоенный период характеризуется развитием компьютерных технологий. В 1960-х годах появились первые электронные шифровальные устройства. В 1970-х Хорст Фейстель разработал сеть Фейстеля, ставшую основой для многих современных блочных шифров.

Революционным стал 1976 год, когда Уитфилд Диффи и Мартин Хеллман предложили концепцию криптографии с открытым ключом. В 1978 году Рональд Ривест, Ади Шамир и Леонард Адлеман создали алгоритм RSA, широко используемый и сегодня.

Конец XX — начало XXI века ознаменовались появлением новых направлений: квантовой криптографии и постквантовой криптографии, направленной на создание алгоритмов, устойчивых к атакам квантовых компьютеров[2].

Современная криптография

Современная наука характеризуется использованием математических алгоритмов и компьютерных технологий для создания сложных шифров. Основные направления включают симметричное и асимметричное шифрование, хеш-функции и цифровые подписи. Широко применяются алгоритмы AES, RSA, ECC и SHA.

Криптография играет ключевую роль в обеспечении безопасности интернет-коммуникаций, электронной коммерции и банковских транзакций. Протоколы SSL/TLS защищают онлайн-соединения, а технология блокчейн использует криптографические методы для создания децентрализованных систем.

Развитие квантовых компьютеров стимулирует исследования в области постквантовой криптографии, направленной на создание алгоритмов, устойчивых к квантовым атакам. Активно развивается квантовая криптография, использующая принципы квантовой механики для абсолютно защищённой передачи данных.

Современная криптография также фокусируется на разработке гомоморфного шифрования, позволяющего производить вычисления над зашифрованными данными без их расшифровки, и методов защиты от атак по сторонним каналам[3].

Криптография с симметричным ключом

Криптография с симметричным ключом использует один секретный ключ для шифрования и расшифрования данных. Основные типы симметричных шифров: блочные и поточные.

Блочные шифры обрабатывают данные фиксированными блоками. Примеры: AES (Advanced Encryption Standard) с ключами длиной 128, 192 или 256 бит, российский ГОСТ 28147-89 с 256-битным ключом. AES использует сеть подстановок и перестановок, ГОСТ — сеть Фейстеля.

Поточные шифры обрабатывают данные побитово или посимвольно. Пример: RC4, применявшийся в протоколах WEP и SSL. Современные алгоритмы: ChaCha20, используемый в TLS.

Преимущества симметричных шифров: высокая скорость работы и низкие требования к вычислительным ресурсам.

Недостаток: сложность безопасного распространения ключей.

Режимы работы блочных шифров расширяют их возможности: режим счётчика (CTR) превращает блочный шифр в поточный, режим сцепления блоков (CBC) обеспечивает дополнительную защиту от атак.

Симметричное шифрование часто комбинируется с асимметричным в гибридных криптосистемах для повышения эффективности и безопасности[4].

Криптография с открытым ключом

Криптография с открытым ключом, или асимметричная криптография, использует пару ключей: открытый для шифрования и закрытый для расшифрования. Концепция предложена Уитфилдом Диффи и Мартином Хеллманом в 1976 году.

Основные алгоритмы:

- RSA (Rivest-Shamir-Adleman): основан на сложности факторизации больших чисел.

- ElGamal: базируется на сложности вычисления дискретных логарифмов.

- Эллиптическая криптография (ECC): использует алгебраические структуры эллиптических кривых.

Применение:

- Обмен ключами: протокол Диффи-Хеллмана позволяет создавать общий секретный ключ через открытый канал.

- Цифровая подпись: подтверждает авторство и целостность электронных документов.

- Шифрование электронной почты: PGP (Pretty Good Privacy) использует асимметричное шифрование.

Преимущества: решает проблему распределения ключей, обеспечивает неотрекаемость в цифровых подписях.

Недостатки: медленнее симметричных алгоритмов, требует больше вычислительных ресурсов.

В гибридных криптосистемах асимметричное шифрование используется для передачи симметричного ключа сессии, что объединяет преимущества обоих подходов[5].

Криптоанализ

Криптоанализ — наука о методах получения открытого текста из шифротекста без знания ключа. Основные направления:

- Классический криптоанализ:

- Частотный анализ: изучение частоты появления символов в шифротексте.

- Метод «известного открытого текста»: анализ соответствия между открытым текстом и шифротекстом.

- Метод «подобранного открытого текста»: анализ шифротекстов для специально подобранных открытых текстов.

- Математический криптоанализ:

- Линейный криптоанализ: поиск линейных приближений шифра.

- Дифференциальный криптоанализ: изучение изменений выхода при изменении входа.

- Квантовый криптоанализ:

- Алгоритм Шора: эффективная факторизация больших чисел на квантовом компьютере.

- Алгоритм Гровера: ускоренный поиск в неупорядоченных данных.

- Атаки по сторонним каналам:

- Анализ энергопотребления устройства.

- Анализ электромагнитного излучения.

- Атаки по времени выполнения операций.

Криптоанализ стимулирует развитие криптографии, выявляя уязвимости в существующих системах. Современные шифры проходят тщательное тестирование на устойчивость к известным методам криптоанализа перед внедрением[6].

Криптографические примитивы

Криптографические примитивы — базовые алгоритмические элементы, используемые для построения криптосистем. Основные типы примитивов:

- Подстановки (S-блоки): заменяют входные биты на выходные по заданному правилу. Пример: S-блоки в алгоритме AES.

- Перестановки (P-блоки): изменяют порядок битов входного блока. Используются в сети Фейстеля.

- Арифметические операции: сложение по модулю, умножение, возведение в степень. Применяются в асимметричных алгоритмах, например, RSA.

- Логические операции: XOR, AND, OR. XOR часто используется для комбинирования ключа с данными.

- Циклические сдвиги: перемещают биты влево или вправо. Применяются в алгоритмах SHA.

- Расширение ключа: генерирует набор раундовых ключей из основного ключа.

- Диффузия: распространяет изменения входных данных по всему выходному блоку.

Комбинация примитивов в сложные структуры, такие как сеть Фейстеля или SP-сеть, обеспечивает криптостойкость современных алгоритмов шифрования[7].

Криптографические протоколы

Криптографические протоколы — это наборы правил и алгоритмов, определяющие взаимодействие участников криптографического процесса. Основные типы протоколов:

- Протоколы обмена ключами:

- Диффи-Хеллмана: позволяет создать общий секретный ключ через открытый канал.

- Протокол станции-станции (STS): обеспечивает взаимную аутентификацию и обмен ключами.

- Протоколы аутентификации:

- Протокол «запрос-ответ»: проверяет знание секрета без его передачи.

- Kerberos: обеспечивает взаимную аутентификацию в распределённых системах.

- Протоколы электронной цифровой подписи:

- DSA (Digital Signature Algorithm): стандарт цифровой подписи США.

- ECDSA: вариант DSA на эллиптических кривых.

- Протоколы конфиденциального вычисления:

- Протокол разделения секрета Шамира: распределяет секрет между участниками.

- Протокол «забывчивой передачи»: позволяет передать информацию без раскрытия её содержания.

- Сетевые протоколы безопасности:

- SSL/TLS: обеспечивает защищённую связь в интернете.

- IPsec: протокол защиты на сетевом уровне[8].

Управление ключами

Управление ключами — это набор процессов и методов, обеспечивающих безопасное создание, хранение, распределение и уничтожение криптографических ключей. Основные аспекты:

- Генерация ключей:

- Использование криптографически стойких генераторов случайных чисел.

- Применение алгоритмов генерации ключей для асимметричных систем (например, RSA).

- Распределение ключей:

- Протоколы обмена ключами (Диффи-Хеллмана, STS).

- Использование центров распределения ключей в симметричных системах.

- Хранение ключей:

- Применение аппаратных модулей безопасности (HSM).

- Шифрование ключей при хранении (key wrapping).

- Обновление ключей:

- Периодическая смена ключей для минимизации рисков компрометации.

- Использование иерархии ключей (мастер-ключи и производные ключи).

- Отзыв ключей:

- Механизмы отзыва скомпрометированных ключей.

- Использование списков отзыва сертификатов (CRL) в инфраструктуре открытых ключей.

- Резервное копирование и восстановление ключей:

- Создание защищённых резервных копий ключевой информации.

- Процедуры безопасного восстановления ключей в случае утери[9].

Государство, законодательство, философия и криптография

В России

Регулирование криптографии в России осуществляется рядом законов и постановлений. Ключевой документ — Федеральный закон от 08.08.2001 № 128-ФЗ «О лицензировании отдельных видов деятельности», который требует лицензирования деятельности, связанной с шифровальными средствами[10].

Постановление Правительства РФ от 16 апреля 2012 г. № 313 устанавливает порядок лицензирования разработки, производства, распространения шифровальных средств и оказания услуг в области шифрования информации.

Федеральная служба безопасности (ФСБ) является основным регулятором в сфере криптографии. Приказ ФСБ России от 9 февраля 2005 г. № 66 определяет порядок разработки, производства и эксплуатации криптографических средств.

Для государственных организаций обязательно использование сертифицированных ФСБ криптографических средств. Указ Президента РФ от 3 апреля 1995 № 334 запрещает использование несертифицированных шифровальных средств в государственных информационных системах.

ГОСТ 28147-89 является российским стандартом симметричного шифрования, широко используемым в государственных и коммерческих системах.

В 2022 году анонсировано создание Национального технологического центра по цифровой криптографии (НТЦЦК) для обеспечения частно-государственного взаимодействия в области криптографии.

Нарушение законодательства в сфере криптографии может привести к административной и уголовной ответственности.

Экспортный контроль

Экспортный контроль криптографических средств — система международных и национальных ограничений на распространение криптографических технологий за пределы государства.

В США экспорт криптографического программного обеспечения регулируется Бюро промышленности и безопасности. Разрешён экспорт ПО без ограничений при выполнении следующих условий:

- Код подпадает под экспортные ограничения ECCN 5D002.

- Код публично доступен.

- Отправлено уведомление в Бюро промышленности и безопасности США.

В России процедура лицензирования экспорта шифровальных средств регламентирована постановлением Правительства РФ от 31 октября 1996 г. № 1299. Лицензии выдаются на каждый вид товара в соответствии с товарной номенклатурой внешнеэкономической деятельности.

Вассенаарские соглашения, международный режим экспортного контроля, устанавливают ограничения на экспорт криптографических средств между странами-участницами.

Многие страны ограничивают экспорт криптографических средств с ключами длиной более 56 бит, требуя специальных разрешений для их вывоза.

Нарушение правил экспортного контроля может привести к серьёзным юридическим последствиям, включая уголовную ответственность[11].

Управление цифровыми правами

Управление цифровыми правами (DRM) — комплекс технологий, обеспечивающих контроль доступа к цифровому контенту и ограничивающих его использование. DRM широко применяется в распространении музыки, фильмов, электронных книг и программного обеспечения.

Основные компоненты DRM:

- Шифрование контента для предотвращения несанкционированного доступа.

- Лицензионные ключи для расшифровки и использования контента.

- Механизмы аутентификации пользователей и устройств.

- Системы управления правами, определяющие условия использования контента.

Технологии DRM включают:

- Водяные знаки для идентификации владельца прав.

- Привязку контента к конкретному устройству или учётной записи.

- Ограничение количества копий или времени использования.

Примеры DRM-систем:

- FairPlay от Apple для iTunes и App Store.

- Widevine от Google для потокового видео.

- Adobe Digital Editions для электронных книг.

Критика DRM:

- Ограничение законных прав потребителей на использование купленного контента.

- Проблемы совместимости между различными устройствами и платформами.

- Риск потери доступа к контенту при прекращении поддержки DRM-системы.

Взлом DRM-защиты является нарушением законодательства во многих странах, включая США (Digital Millennium Copyright Act) и страны ЕС (Директива об авторском праве)[12].

Философия

Философия криптографии исследует этические, социальные и политические аспекты шифрования информации. Ключевые философские вопросы включают:

- Конфиденциальность и право на приватность: криптография как инструмент защиты личных данных и свободы коммуникации.

- Безопасность государства и общества: баланс между защитой граждан и необходимостью контроля для предотвращения преступлений.

- Технологический детерминизм: влияние криптографии на развитие общества и формирование новых социальных норм.

- Этика разработки криптографических систем: ответственность создателей за потенциальное использование их разработок.

- Эпистемология секретности: природа знания в контексте зашифрованной информации.

- Криптоанархизм: идеология использования криптографии для социальных и политических изменений.

- Квантовая криптография: философские импликации абсолютной защиты информации.

- Цифровой суверенитет: роль криптографии в обеспечении независимости государств в цифровую эпоху.

Философское осмысление криптографии влияет на формирование законодательства и общественного мнения относительно использования шифрования[13].

Примечания

- ↑ Герасименко В. А. Защита информации в автоматизированных системах обработки данных. Кн. 1, 2. М.: Энергоатомиздат, 1994..

- ↑ Конхейм А. Г. Основы криптографии. М.: Радио и связь, 1987..

- ↑ Бабаш А. В., Шанкин Г. П. История криптографии. Часть I. — М.: Гелиос АРВ, 2002. — 240 с. — 3000 экз..

- ↑ Мао В. Современная криптография: Теория и практика / пер. Д. А. Клюшина — М.: Вильямс, 2005. — 768 с..

- ↑ Нечаев В. И. Элементы криптографии (Основы теории защиты информации). М.: Высшая школа, 1999..

- ↑ Рябко Б. Я., Фионов А. Н. Криптографические методы защиты информации. — 2-е изд. — М.: Горячая линия — Телеком, 2013. — 229 c.: ил..

- ↑ Нильс Фергюсон, Брюс Шнайер. Практическая криптография = Practical Cryptography: Designing and Implementing Secure Cryptographic Systems. — М. : Диалектика, 2004. — 432 с. — 3000 экз..

- ↑ Ященко В. В. Введение в криптографию. СПб.: Питер, 2001..

- ↑ Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си = Applied Cryptography. Protocols, Algorithms and Source Code in C. — М.: Триумф, 2002. — 816 с. — 3000 экз..

- ↑ Федеральный закон от 08.08.2001 № 128-ФЗ «О лицензировании отдельных видов деятельности» [nalog.gov.ru].

- ↑ Ященко В. В. Введение в криптографию. СПб.: Питер, 2001..

- ↑ Рябко Б. Я., Фионов А. Н. Основы современной криптографии для специалистов в информационных технологиях — Научный мир, 2004. — 173 с..

- ↑ Вильям Столлингс. Криптография и защита сетей: принципы и практика. М.: Вильямс, 2001..